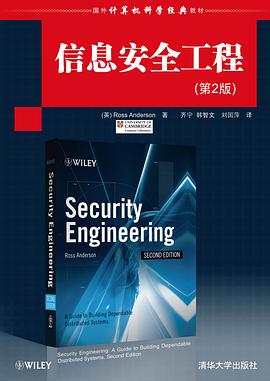

信息安全工程 pdf epub mobi txt 電子書 下載2025

Ross Anderson現任劍橋大學計算機實驗室信息安全工程教授,是公認的全球最重要安全權威之一,也是安全經濟學的開創者。Ross已經發錶瞭多篇分析現場安全係統故障原因的論文,並在點對點係統、API分析及硬件安全等大量技術領域做齣瞭開拓性的貢獻。Ross教授是英國皇傢學會會員、皇傢工程學院院士、工程及科技學會會員、數學及應用學會會員、物理學會會員。

- 信息安全

- 信息安全工程

- 計算機

- 安全

- Security

- 秘密學

- 編程

- Anderson

本書第1版於2001年問世後,受到瞭全球廣大讀者的熱烈歡迎。今天的安全領域已經發生瞭巨大變化:垃圾郵件發送者、病毒編寫者、網絡釣魚者、洗錢者以及間諜們的作案水平不斷提升,搜索引擎、社交網絡乃至電子投票機等新領域都成為這些犯罪者們新的攻擊目標,恐怖事件也對世界産生瞭深遠影響。《信息安全工程(第2版)》針對這些新情況全麵更新瞭第1版的內容,指導您構建能夠輕鬆抵禦惡意攻擊的可靠係統。本書錶述準確、講解清晰,是安全工程領域的鴻篇巨著,涵蓋的內容包括工程技術基礎、攻擊類型、專用保護機製、安全經濟學和安全心理學等,適閤所有對安全工程感興趣的讀者使用。

具體描述

讀後感

最近是听一个做安全博士跟我介绍的这本书,Ross Anderson是剑桥计算机系的教授,穷其一生的工作经验,写了这么一本造福后人的经典。 http://www.cl.cam.ac.uk/~rja14/ 于是开始读。 虽然它的内容可能不像《应用密码学》那样高深,但是它给了安全工作者一个信息安全的全貌,也...

評分书还是很好的,可以归纳为“概论”一类,如果要针对某一方面深入研究,还的再找其他资料。 在看英文版第一版,免费的PDF下载,可以到作者的个人网站上下载到。翻译过来的第二版,太Y的差劲了,给作者抹黑不说,也玷污了清华大学出版社在我心中的xx。 还是看原版吧,中文版...

評分读了《网络安全工程》后,佩服原作者 Ross J. Anderson 广博的安全知识和流畅文笔之余,也佩服机械出版社和蒋佳,刘新喜等人“突出”的翻译能力。 兹列举简单几个证据: P16. 倒数第10行:“……再把它们(文中指日志)邮递到网络上。” 评:post 翻译成“张贴”应该是很容易的...

評分读了《网络安全工程》后,佩服原作者 Ross J. Anderson 广博的安全知识和流畅文笔之余,也佩服机械出版社和蒋佳,刘新喜等人“突出”的翻译能力。 兹列举简单几个证据: P16. 倒数第10行:“……再把它们(文中指日志)邮递到网络上。” 评:post 翻译成“张贴”应该是很容易的...

評分http://www.cl.cam.ac.uk/~rja14/book.html Amazon上电子版还卖40多刀…… 对于信息安全专业人士,算是一个轻阅读材料,没有涉及太多艰深的技术细节,主要是概论

用戶評價

讀完半年瞭,較深的一本書,想嘗試第二次讀

评分作為額外的愛好讀讀。

评分中文係翻譯工科的書,去死吧你

评分作為額外的愛好讀讀。

评分作為額外的愛好讀讀。

相關圖書

本站所有內容均為互聯網搜索引擎提供的公開搜索信息,本站不存儲任何數據與內容,任何內容與數據均與本站無關,如有需要請聯繫相關搜索引擎包括但不限於百度,google,bing,sogou 等

© 2025 qciss.net All Rights Reserved. 小哈圖書下載中心 版权所有