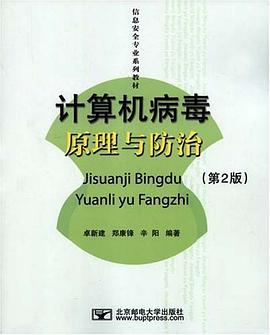

第一篇 認識計算機病毒.

第1章 什麼是計算機病毒 2

1.1 計算機病毒的定義 2

1.2 計算機病毒的特徵 3

1.3 計算機病毒的結構 8

1.3.1 計算機病毒的程序結構 8

1.3.2 計算機病毒的存儲結構 8

1.4 計算機病毒的分類 10

1.4.1 根據寄生的數據存儲方式劃分 11

1.4.2 根據感染文件類型劃分 12

1.4.3 根據病毒攻擊的操作係統劃分 12

1.4.4 根據病毒攻擊的計算機類型

1.4.4 劃分 13

1.4.5 根據病毒的鏈接方式劃分 13

1.4.6 根據病毒的破壞情況劃分 14

1.4.7 根據傳播途徑分類 14

1.4.8 根據運行的連續性分類 15

1.4.9 根據激發機製劃分 15

1.4.10 根據病毒自身變化性分類 15

1.4.11 根據與被感染對象的關係分類 15

1.4.12 其他幾種具有代錶性的病毒

1.4.12 類型 16

1.5 計算機病毒的入侵方式 17..

1.6 計算機病毒的命名 17

1.7 計算機病毒的生命周期 18

1.8 計算機病毒的傳播 19

1.9 計算機病毒的預防與清除 19

第2章 計算機病毒發展史 21

2.1 計算機病毒的起源 21

2.1.1 病毒的發展過程 21

2.1.2 當前流行的蠕蟲病毒的發展 25

2.2 計算機病毒的發展階段 27

2.2.1 根據病毒的特點劃分 27

2.2.2 根據病毒的技術性劃分 29

2.3 計算機病毒大事記 31

2.4 計算機病毒的發展趨勢 38

2.4.1 智能化 38

2.4.2 人性化 38

2.4.3 隱蔽化 39

2.4.4 多樣化 39

2.4.5 專用病毒生成工具的齣現 39

2.4.6 攻擊反病毒軟件 39

第3章 計算機病毒的危害 40

3.1 計算機病毒編製者的目的 40

3.1.1 惡作劇(開玩笑) 40

3.1.2 報復心理 41

3.1.3 保護版權 42

3.1.4 娛樂需要 42

3.1.5 政治或軍事目的 42

3.2 計算機病毒對計算機應用的影響 43

3.2.1 破壞數據 43

3.2.2 占用磁盤存儲空間 43

3.2.3 搶占係統資源 44

3.2.4 影響計算機運行速度 44

3.2.5 計算機病毒錯誤與不可預見

3.2.5 的危害 44

3.2.6 計算機病毒的兼容性對係統

3.2.5 運行的影響 44

3.2.7 計算機病毒給用戶造成嚴重

3.2.7 的心理壓力 45

3.3 計算機病毒發作癥狀 45

3.4 計算機故障與病毒現象的區分 47

3.4.1 計算機病毒的現象 47

3.4.2 與病毒現象類似的硬件故障 48

3.4.3 與病毒現象類似的軟件故障 49

3.5 計算機病毒造成的經濟損失 49

3.6 計算機病毒在軍事上的影響 53

3.6.1 直麵軍事信息安全的挑戰 53

3.6.2 高度依賴信息係統的美軍

3.6.2 青睞計算機病毒武器 54

3.6.3 防患未然要從細節做起 55

3.7 計算機病毒的預防 56

第二篇 計算機病毒分析

第4章 追根溯源——傳統計算機

第4章 病毒概述 58

4.1 早期的DOS病毒介紹 58

4.1.1 DOS操作係統簡介 58

4.1.2 DOS病毒 58

4.2 Office殺手——宏病毒 59

4.2.1 什麼是“宏” 59

4.2.2 宏病毒的定義 60

4.2.3 宏病毒的特點 61

4.2.4 宏病毒的發作現象及處理 61

4.2.5 典型的宏病毒——“七月殺手”

4.2.5 病毒 63

4.2.6 防範宏病毒的安全建議 64

4.3 變化多端的文件型病毒 65

4.3.1 文件型病毒的復製機製 65

4.3.2 文件型病毒的分類 66

4.3.3 文件型病毒的發展史 66

4.3.4 文件型病毒簡介 68

4.3.5 典型的文件型病毒——WIN95.CIH

4.3.5 病毒解剖 71

4.4 攻擊磁盤扇區的引導型病毒 75

4.4.1 引導型病毒背景介紹 75

4.4.2 引導型病毒的主要特點和分類 77

4.4.3 引導型病毒的發作現象及處理 78

4.4.4 典型的引導型病毒——WYX

4.4.4 病毒解析 80

4.4.5 防範引導區病毒的安全建議 84

第5章 互聯網時代的瘟疫——蠕蟲病毒 85

5.1 背景介紹 85

5.1.1 蠕蟲病毒的起源 86

5.1.2 蠕蟲病毒與普通病毒的比較 87

5.1.3 蠕蟲病毒造成的破壞 87

5.1.4 蠕蟲病毒的特點和發展趨勢 87

5.1.5 蠕蟲病毒的傳播 88

5.2 病毒的特點及危害 88

5.2.1 蠕蟲病毒的特點 88

5.2.2 蠕蟲病毒造成的社會危害 91

5.3 蠕蟲病毒的發作現象及處理方法 92

5.3.1 尼姆達(Nimda)病毒 93

5.3.2 W32.Sircam病毒 96

5.3.3 SCO炸彈(Worm.Novarg) 97

5.3.4 惡性蠕蟲病毒

5.3.4 “斯文(Worm.Swen)” 98

5.4 典型蠕蟲病毒Worm.Japanize解析 99

5.4.1 Worm.Japanize病毒解析 99

5.5 防蠕蟲病毒的安全建議 106

5.6 蠕蟲病毒防範實驗 108

5.6.1 實驗目的 108

5.6.2 實驗大綱 108

5.6.3 實驗工具軟件 108

5.6.4 實驗內容 109

5.6.5 實驗步驟 111

第6章 隱藏的危機——木馬病毒分析 112

6.1 木馬病毒的背景介紹 112

6.2 木馬病毒的隱藏性 113

6.3 典型的木馬病毒——冰河病毒

6.3 解析 118

6.3.1 冰河病毒簡介(v8.2) 118

6.4 防範木馬病毒的安全建議 120

第7章 網頁衝浪的暗流——網頁腳本

第7章 病毒分析 122

7.1 腳本病毒的背景知識介紹 122

7.1.1 VBScript概述 122

7.1.2 “WSH”概述 123

7.1.3 有關注冊錶的基本知識 123

7.2 腳本病毒的特點 124

7.3 腳本病毒的發作現象及處理 125

7.4 典型腳本病毒——歡樂時光

7.4 病毒解析 130

7.4.1 HAPPYTIME病毒分析 130

7.4.2 情人榖惡意網頁分析 133

7.5 防範腳本病毒的安全建議 136

7.6 腳本及惡意網頁實驗 138

7.6.1 實驗目的: 138

7.6.2 實驗內容 138

7.6.3 實驗用工具軟件及操作係統 138

7.6.4 實驗背景知識及說明 138

7.6.5 實驗流程 144

7.7 注冊錶維護實驗 146

7.7.1 實驗目的 146

7.7.2 實驗內容 146

7.7.3 實驗工具軟件 146

7.7.4 實驗步驟: 146

7.7.5 實驗流程 155

第8章 不要和陌生人說話——即時

第8章 通訊病毒分析 157

8.1 即時通訊病毒背景介紹 157

8.1.1 什麼是IM 157

8.1.2 主流即時通訊軟件簡介 157

8.1.3 IM軟件的基本工作原理 159

8.2 即時通訊病毒的特點及危害 160

8.3 即時通訊病毒發作現象及

8.3 處理方法 162

8.4 典型的即時通訊病毒——“MSN

8.4 性感雞”解析 165

8.5 防範即時通訊病毒的安全建議 167

第9章 無孔不入——操作係統漏

第9章 洞攻擊病毒分析 168

9.1 漏洞攻擊病毒背景介紹 168

9.2 漏洞攻擊病毒造成的危害 169

9.2.1 衝擊波病毒造成的危害 169

9.2.2 震蕩波病毒造成的危害 170

9.2.3 嚴防微軟MS05-040漏洞 170

9.3 漏洞攻擊病毒發作現象及處理 171

9.3.1 紅色代碼發作現象 171

9.3.2 衝擊波病毒的發作現象 172

9.3.3 震蕩波病毒發作現象 176

9.4 防範漏洞攻擊病毒的安全建議 178

第10章 病毒發展的新階段——移動

第10章 通訊病毒分析 180

10.1 移動通訊病毒背景介紹 180

10.2 移動通訊病毒的特點 182

10.2.1 手機病毒的傳播途徑 182

10.2.2 手機病毒的傳播特點 184

10.3 移動通訊病毒的發作現象 184

10.4 防範移動通訊病毒的安全建議 185

第11章 防人之心不可無——網絡

第11章 釣魚概述 187

11.1 網絡釣魚背景介紹 187

11.2 網絡釣魚的手段及危害 188

11.2.1 利用電子郵件“釣魚” 188

11.2.2 利用木馬程序“釣魚” 188

11.2.3 利用虛假網址“釣魚” 189

11.2.4 假冒知名網站釣魚 189

11.2.5 其他釣魚方式 190

11.3 防範網絡釣魚的安全建議 190

11.3.1 金融機構采取的網上安全

11.3.1 防範措施 190

11.3.2 對於個人用戶的安全建議 191

第12章 強買強賣——流氓軟件概述 192

12.1 流氓軟件背景介紹 192

12.2 流氓軟件的分類及其流氓行徑 193

12.3 流氓軟件的危害 194

12.4 防範流氓軟件的安全建議 195

12.4.1 IE插件管理專傢Upiea 195

12.4.2 超級兔子魔法設置 196

12.4.3 瑞星卡卡安全助手 196

12.4.4 微軟反間諜軟件

12.4.4 (Microsoft Antispyware) 197

第13章 其他操作係統病毒 198

13.1 操作係統概述 198

13.1.1 Linux操作係統 198

13.1.2 蘋果公司的MAC OS 199

13.2 Linux與Unix病毒 200

13.3 MAC OS係統病毒 201

13.4 其他新型病毒簡介 201

第三篇 反病毒技術

第14章 反病毒技術發展趨勢 204

14.1 反病毒保護措施日益全麵和

14.1 實時 204

14.2 反病毒産品體係結構麵臨突破 205

14.3 對未知病毒的防範能力日益增強 205

14.4 企業級彆、網關級彆的産品

14.4 越來越重要 206

14.5 關注移動設備和無綫産品的安全 206

第15章 基礎知識——知識常見文件

第15章 格式 207

15.1 病毒與文件格式 207

15.1.1 常見的文件格式 207

15.1.2 文檔能夠打開但無法正常

15.1.2 顯示時采取的措施 215

15.1.3 文檔打不開時采取的措施 216

5.1.4 常見的文件後綴 217

15.1.4 雙擴展名——病毒郵件所帶

15.1.4 附件的特點之一 223

15.2 PE文件格式 224

15.2.1 PE文件格式一覽 224

15.2.2 檢驗PE文件的有效性 225

15.2.3 File Header 226

15.2.4 OptionalHeader 227

15.2.5 Section Table 228

15.2.6 Import Table(引入錶) 229

15.2.7 Export Table(引齣錶) 231

第16章 搭建病毒分析實驗室 233

16.1 神奇的虛擬機 233

16.1.1 硬件要求與運行環境 233

16.1.2 VMware 234

16.1.3 Virtual PC 238

16.1.4 VMWare與Virtual PC的

16.1.4 主要區彆 243

16.1.5 病毒“蜜罐” 244

16.2 常用病毒分析軟件 245

16.2.1 係統監測工具 245

16.2.2 文本編輯器 266

16.2.3 綜閤軟件 273

16.3 靜態分析技術 282

16.3.2 W32Dasm簡介 283

16.3.3 IDA Pro 291

16.3.4 破解教程 294

16.4 動態分析技術 296

16.4.1 SoftICE和TRW2000的

16.4.1 安裝與配製 296

16.4.2 SoftICE與TRW2000

16.4.1 操作入門 306

16.4.3 常用的Win32 API函數 312

16.4.4 破解實例 314

第17章 計算機病毒慣用技術解密 317

17.1 壓縮與脫殼 317

17.1.1 自動脫殼 317

17.1.2 手動脫殼 326

17.1.3 脫殼技巧 329

17.2 郵件蠕蟲 337

17.2.1 郵件蠕蟲的局限與解決方法 337

17.2.2 垃圾郵件的關鍵技術 340

17.3 追蹤郵件來源 342

17.3.1 郵件頭分析 342

17.3.2 郵件傳輸過程 343

17.3.3 郵件頭分析實例 344

17.3.4 郵件僞造 346

17.3.5 垃圾郵件分析 346

17.3.6 總結 348

17.4 病毒分析常用工具實驗 349

17.4.1 實驗目的 349

17.4.2 實驗內容 349

17.4.3 實驗工具 349

17.4.4 實驗步驟 350

17.4.5 實驗步驟 355

第18章 捕捉計算機病毒 357

18.1 計算機病毒的癥狀 357

18.1.1 計算機病毒發作前的

18.1.1 錶現現象 357

18.1.2 計算機病毒發作時的

18.1.1 錶現現象 359

18.1.3 計算機病毒發作後的

18.1.1 錶現現象 361

18.2 Windows的自啓動方式 362

18.2.1 自啓動目錄 362

18.2.2 係統配置文件啓動 363

18.2.3 注冊錶啓動 366

18.2.4 其他啓動方式 368

18.2.5 自動啓動相關 370

18.3 名詞解釋 372

18.3.1 惡意軟件 372

18.3.2 惡意軟件類彆詳述 373

18.3.3 惡意軟件的特徵 374

18.3.4 攜帶者對象 374

18.3.5 傳輸機製 375

18.3.6 負載 376

18.3.7 觸發機製 378

18.3.8 防護機製 378

第19章 典型病毒的源代碼分析 380

19.1 Funlove的源代碼 380

19.2 2003蠕蟲王(SQL Server蠕蟲) 406

19.3 衝擊波(MSBlast)蠕蟲 408

19.3.1 蠕蟲脫殼 408

19.3.2 蠕蟲淺析 408

19.3.3 開始跟蹤 411

19.3.4 深入分析 412

19.4 “震蕩波”(Worm.Sasser)病毒代碼 416

19.4 “莫國防”病毒(win32.mgf)的

19.4 源程序 422

19.5.1 相關技術 422

19.5.2 危害估計 422

19.5.3 源代碼 422

第20章 反病毒技術剖析 448

20.1 病毒診治技術剖析 449

20.1.1 反病毒技術概述 449

20.1.2 病毒診斷技術 450

20.1.3 虛擬機在反病毒技術中

20.1.3 的應用 455

20.2 反病毒引擎技術剖析 458

20.2.1 反病毒引擎在整個殺毒軟件

20.2.1 中的地位 458

20.2.2 反病毒引擎的發展曆程 459

20.2.3 反病毒引擎的體係架構 460

20.2.4 反病毒引擎的技術特徵 460

20.2.5 反病毒引擎的發展方嚮 463

第四篇 反病毒産品及解決方案

第21章 中國反病毒産業發展概述 466

第22章 主流反病毒産品特點介紹 470

22.1 瑞星殺毒軟件 470

22.2 KV殺毒軟件 472

22.3 金山毒霸 473

22.4 諾頓殺毒軟件 474

22.5 趨勢殺毒軟件 475

22.6 熊貓衛士 476

22.7 卡巴斯基殺毒軟件 476

22.8 安博士殺毒軟件 477

第23章 反病毒安全體係的建立 478

23.1 建設安全體係遵循的原則 478

23.1.1 法律 478

23.1.2 思想意識 480

23.1.3 技術手段 480

23.1.4 管理手段 481

23.1.5 技能手段 482

23.2 如何選擇反病毒産品 483

23.2.1 使用方麵 483

23.2.2 服務方麵 483

附錄A 計算機安全法規 484

附錄B 反病毒公司緊急病毒處理流程 495

· · · · · · (

收起)