具体描述

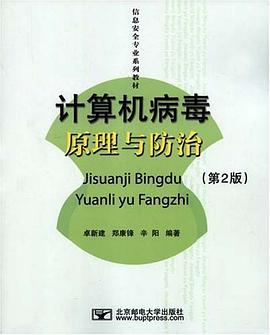

计算机病毒是一个社会性的问题,仅靠信息安全厂商研发的安全产品而没有全社会的配合,是无法有效地建立信息安全体系的。因此,面向全社会普及计算机病毒的基础知识,增强大家的病毒防范意识,“全民皆兵”并配合适当的反病毒工具,才能真正地做到防患于未然。本书实用性比较强,较为全面地介绍了计算机病毒的基本知识,分析了典型病毒的特征,很适合初中级水平的计算机使用者参考。希望这本书的发行,能够在普及计算机防病毒知识方面发挥积极的作用,并根据实际情况不断更新,将最新的技术和发展趋势带给广大的读者。

作者简介

目录信息

第1章 什么是计算机病毒 2

1.1 计算机病毒的定义 2

1.2 计算机病毒的特征 3

1.3 计算机病毒的结构 8

1.3.1 计算机病毒的程序结构 8

1.3.2 计算机病毒的存储结构 8

1.4 计算机病毒的分类 10

1.4.1 根据寄生的数据存储方式划分 11

1.4.2 根据感染文件类型划分 12

1.4.3 根据病毒攻击的操作系统划分 12

1.4.4 根据病毒攻击的计算机类型

1.4.4 划分 13

1.4.5 根据病毒的链接方式划分 13

1.4.6 根据病毒的破坏情况划分 14

1.4.7 根据传播途径分类 14

1.4.8 根据运行的连续性分类 15

1.4.9 根据激发机制划分 15

1.4.10 根据病毒自身变化性分类 15

1.4.11 根据与被感染对象的关系分类 15

1.4.12 其他几种具有代表性的病毒

1.4.12 类型 16

1.5 计算机病毒的入侵方式 17..

1.6 计算机病毒的命名 17

1.7 计算机病毒的生命周期 18

1.8 计算机病毒的传播 19

1.9 计算机病毒的预防与清除 19

第2章 计算机病毒发展史 21

2.1 计算机病毒的起源 21

2.1.1 病毒的发展过程 21

2.1.2 当前流行的蠕虫病毒的发展 25

2.2 计算机病毒的发展阶段 27

2.2.1 根据病毒的特点划分 27

2.2.2 根据病毒的技术性划分 29

2.3 计算机病毒大事记 31

2.4 计算机病毒的发展趋势 38

2.4.1 智能化 38

2.4.2 人性化 38

2.4.3 隐蔽化 39

2.4.4 多样化 39

2.4.5 专用病毒生成工具的出现 39

2.4.6 攻击反病毒软件 39

第3章 计算机病毒的危害 40

3.1 计算机病毒编制者的目的 40

3.1.1 恶作剧(开玩笑) 40

3.1.2 报复心理 41

3.1.3 保护版权 42

3.1.4 娱乐需要 42

3.1.5 政治或军事目的 42

3.2 计算机病毒对计算机应用的影响 43

3.2.1 破坏数据 43

3.2.2 占用磁盘存储空间 43

3.2.3 抢占系统资源 44

3.2.4 影响计算机运行速度 44

3.2.5 计算机病毒错误与不可预见

3.2.5 的危害 44

3.2.6 计算机病毒的兼容性对系统

3.2.5 运行的影响 44

3.2.7 计算机病毒给用户造成严重

3.2.7 的心理压力 45

3.3 计算机病毒发作症状 45

3.4 计算机故障与病毒现象的区分 47

3.4.1 计算机病毒的现象 47

3.4.2 与病毒现象类似的硬件故障 48

3.4.3 与病毒现象类似的软件故障 49

3.5 计算机病毒造成的经济损失 49

3.6 计算机病毒在军事上的影响 53

3.6.1 直面军事信息安全的挑战 53

3.6.2 高度依赖信息系统的美军

3.6.2 青睐计算机病毒武器 54

3.6.3 防患未然要从细节做起 55

3.7 计算机病毒的预防 56

第二篇 计算机病毒分析

第4章 追根溯源——传统计算机

第4章 病毒概述 58

4.1 早期的DOS病毒介绍 58

4.1.1 DOS操作系统简介 58

4.1.2 DOS病毒 58

4.2 Office杀手——宏病毒 59

4.2.1 什么是“宏” 59

4.2.2 宏病毒的定义 60

4.2.3 宏病毒的特点 61

4.2.4 宏病毒的发作现象及处理 61

4.2.5 典型的宏病毒——“七月杀手”

4.2.5 病毒 63

4.2.6 防范宏病毒的安全建议 64

4.3 变化多端的文件型病毒 65

4.3.1 文件型病毒的复制机制 65

4.3.2 文件型病毒的分类 66

4.3.3 文件型病毒的发展史 66

4.3.4 文件型病毒简介 68

4.3.5 典型的文件型病毒——WIN95.CIH

4.3.5 病毒解剖 71

4.4 攻击磁盘扇区的引导型病毒 75

4.4.1 引导型病毒背景介绍 75

4.4.2 引导型病毒的主要特点和分类 77

4.4.3 引导型病毒的发作现象及处理 78

4.4.4 典型的引导型病毒——WYX

4.4.4 病毒解析 80

4.4.5 防范引导区病毒的安全建议 84

第5章 互联网时代的瘟疫——蠕虫病毒 85

5.1 背景介绍 85

5.1.1 蠕虫病毒的起源 86

5.1.2 蠕虫病毒与普通病毒的比较 87

5.1.3 蠕虫病毒造成的破坏 87

5.1.4 蠕虫病毒的特点和发展趋势 87

5.1.5 蠕虫病毒的传播 88

5.2 病毒的特点及危害 88

5.2.1 蠕虫病毒的特点 88

5.2.2 蠕虫病毒造成的社会危害 91

5.3 蠕虫病毒的发作现象及处理方法 92

5.3.1 尼姆达(Nimda)病毒 93

5.3.2 W32.Sircam病毒 96

5.3.3 SCO炸弹(Worm.Novarg) 97

5.3.4 恶性蠕虫病毒

5.3.4 “斯文(Worm.Swen)” 98

5.4 典型蠕虫病毒Worm.Japanize解析 99

5.4.1 Worm.Japanize病毒解析 99

5.5 防蠕虫病毒的安全建议 106

5.6 蠕虫病毒防范实验 108

5.6.1 实验目的 108

5.6.2 实验大纲 108

5.6.3 实验工具软件 108

5.6.4 实验内容 109

5.6.5 实验步骤 111

第6章 隐藏的危机——木马病毒分析 112

6.1 木马病毒的背景介绍 112

6.2 木马病毒的隐藏性 113

6.3 典型的木马病毒——冰河病毒

6.3 解析 118

6.3.1 冰河病毒简介(v8.2) 118

6.4 防范木马病毒的安全建议 120

第7章 网页冲浪的暗流——网页脚本

第7章 病毒分析 122

7.1 脚本病毒的背景知识介绍 122

7.1.1 VBScript概述 122

7.1.2 “WSH”概述 123

7.1.3 有关注册表的基本知识 123

7.2 脚本病毒的特点 124

7.3 脚本病毒的发作现象及处理 125

7.4 典型脚本病毒——欢乐时光

7.4 病毒解析 130

7.4.1 HAPPYTIME病毒分析 130

7.4.2 情人谷恶意网页分析 133

7.5 防范脚本病毒的安全建议 136

7.6 脚本及恶意网页实验 138

7.6.1 实验目的: 138

7.6.2 实验内容 138

7.6.3 实验用工具软件及操作系统 138

7.6.4 实验背景知识及说明 138

7.6.5 实验流程 144

7.7 注册表维护实验 146

7.7.1 实验目的 146

7.7.2 实验内容 146

7.7.3 实验工具软件 146

7.7.4 实验步骤: 146

7.7.5 实验流程 155

第8章 不要和陌生人说话——即时

第8章 通讯病毒分析 157

8.1 即时通讯病毒背景介绍 157

8.1.1 什么是IM 157

8.1.2 主流即时通讯软件简介 157

8.1.3 IM软件的基本工作原理 159

8.2 即时通讯病毒的特点及危害 160

8.3 即时通讯病毒发作现象及

8.3 处理方法 162

8.4 典型的即时通讯病毒——“MSN

8.4 性感鸡”解析 165

8.5 防范即时通讯病毒的安全建议 167

第9章 无孔不入——操作系统漏

第9章 洞攻击病毒分析 168

9.1 漏洞攻击病毒背景介绍 168

9.2 漏洞攻击病毒造成的危害 169

9.2.1 冲击波病毒造成的危害 169

9.2.2 震荡波病毒造成的危害 170

9.2.3 严防微软MS05-040漏洞 170

9.3 漏洞攻击病毒发作现象及处理 171

9.3.1 红色代码发作现象 171

9.3.2 冲击波病毒的发作现象 172

9.3.3 震荡波病毒发作现象 176

9.4 防范漏洞攻击病毒的安全建议 178

第10章 病毒发展的新阶段——移动

第10章 通讯病毒分析 180

10.1 移动通讯病毒背景介绍 180

10.2 移动通讯病毒的特点 182

10.2.1 手机病毒的传播途径 182

10.2.2 手机病毒的传播特点 184

10.3 移动通讯病毒的发作现象 184

10.4 防范移动通讯病毒的安全建议 185

第11章 防人之心不可无——网络

第11章 钓鱼概述 187

11.1 网络钓鱼背景介绍 187

11.2 网络钓鱼的手段及危害 188

11.2.1 利用电子邮件“钓鱼” 188

11.2.2 利用木马程序“钓鱼” 188

11.2.3 利用虚假网址“钓鱼” 189

11.2.4 假冒知名网站钓鱼 189

11.2.5 其他钓鱼方式 190

11.3 防范网络钓鱼的安全建议 190

11.3.1 金融机构采取的网上安全

11.3.1 防范措施 190

11.3.2 对于个人用户的安全建议 191

第12章 强买强卖——流氓软件概述 192

12.1 流氓软件背景介绍 192

12.2 流氓软件的分类及其流氓行径 193

12.3 流氓软件的危害 194

12.4 防范流氓软件的安全建议 195

12.4.1 IE插件管理专家Upiea 195

12.4.2 超级兔子魔法设置 196

12.4.3 瑞星卡卡安全助手 196

12.4.4 微软反间谍软件

12.4.4 (Microsoft Antispyware) 197

第13章 其他操作系统病毒 198

13.1 操作系统概述 198

13.1.1 Linux操作系统 198

13.1.2 苹果公司的MAC OS 199

13.2 Linux与Unix病毒 200

13.3 MAC OS系统病毒 201

13.4 其他新型病毒简介 201

第三篇 反病毒技术

第14章 反病毒技术发展趋势 204

14.1 反病毒保护措施日益全面和

14.1 实时 204

14.2 反病毒产品体系结构面临突破 205

14.3 对未知病毒的防范能力日益增强 205

14.4 企业级别、网关级别的产品

14.4 越来越重要 206

14.5 关注移动设备和无线产品的安全 206

第15章 基础知识——知识常见文件

第15章 格式 207

15.1 病毒与文件格式 207

15.1.1 常见的文件格式 207

15.1.2 文档能够打开但无法正常

15.1.2 显示时采取的措施 215

15.1.3 文档打不开时采取的措施 216

5.1.4 常见的文件后缀 217

15.1.4 双扩展名——病毒邮件所带

15.1.4 附件的特点之一 223

15.2 PE文件格式 224

15.2.1 PE文件格式一览 224

15.2.2 检验PE文件的有效性 225

15.2.3 File Header 226

15.2.4 OptionalHeader 227

15.2.5 Section Table 228

15.2.6 Import Table(引入表) 229

15.2.7 Export Table(引出表) 231

第16章 搭建病毒分析实验室 233

16.1 神奇的虚拟机 233

16.1.1 硬件要求与运行环境 233

16.1.2 VMware 234

16.1.3 Virtual PC 238

16.1.4 VMWare与Virtual PC的

16.1.4 主要区别 243

16.1.5 病毒“蜜罐” 244

16.2 常用病毒分析软件 245

16.2.1 系统监测工具 245

16.2.2 文本编辑器 266

16.2.3 综合软件 273

16.3 静态分析技术 282

16.3.2 W32Dasm简介 283

16.3.3 IDA Pro 291

16.3.4 破解教程 294

16.4 动态分析技术 296

16.4.1 SoftICE和TRW2000的

16.4.1 安装与配制 296

16.4.2 SoftICE与TRW2000

16.4.1 操作入门 306

16.4.3 常用的Win32 API函数 312

16.4.4 破解实例 314

第17章 计算机病毒惯用技术解密 317

17.1 压缩与脱壳 317

17.1.1 自动脱壳 317

17.1.2 手动脱壳 326

17.1.3 脱壳技巧 329

17.2 邮件蠕虫 337

17.2.1 邮件蠕虫的局限与解决方法 337

17.2.2 垃圾邮件的关键技术 340

17.3 追踪邮件来源 342

17.3.1 邮件头分析 342

17.3.2 邮件传输过程 343

17.3.3 邮件头分析实例 344

17.3.4 邮件伪造 346

17.3.5 垃圾邮件分析 346

17.3.6 总结 348

17.4 病毒分析常用工具实验 349

17.4.1 实验目的 349

17.4.2 实验内容 349

17.4.3 实验工具 349

17.4.4 实验步骤 350

17.4.5 实验步骤 355

第18章 捕捉计算机病毒 357

18.1 计算机病毒的症状 357

18.1.1 计算机病毒发作前的

18.1.1 表现现象 357

18.1.2 计算机病毒发作时的

18.1.1 表现现象 359

18.1.3 计算机病毒发作后的

18.1.1 表现现象 361

18.2 Windows的自启动方式 362

18.2.1 自启动目录 362

18.2.2 系统配置文件启动 363

18.2.3 注册表启动 366

18.2.4 其他启动方式 368

18.2.5 自动启动相关 370

18.3 名词解释 372

18.3.1 恶意软件 372

18.3.2 恶意软件类别详述 373

18.3.3 恶意软件的特征 374

18.3.4 携带者对象 374

18.3.5 传输机制 375

18.3.6 负载 376

18.3.7 触发机制 378

18.3.8 防护机制 378

第19章 典型病毒的源代码分析 380

19.1 Funlove的源代码 380

19.2 2003蠕虫王(SQL Server蠕虫) 406

19.3 冲击波(MSBlast)蠕虫 408

19.3.1 蠕虫脱壳 408

19.3.2 蠕虫浅析 408

19.3.3 开始跟踪 411

19.3.4 深入分析 412

19.4 “震荡波”(Worm.Sasser)病毒代码 416

19.4 “莫国防”病毒(win32.mgf)的

19.4 源程序 422

19.5.1 相关技术 422

19.5.2 危害估计 422

19.5.3 源代码 422

第20章 反病毒技术剖析 448

20.1 病毒诊治技术剖析 449

20.1.1 反病毒技术概述 449

20.1.2 病毒诊断技术 450

20.1.3 虚拟机在反病毒技术中

20.1.3 的应用 455

20.2 反病毒引擎技术剖析 458

20.2.1 反病毒引擎在整个杀毒软件

20.2.1 中的地位 458

20.2.2 反病毒引擎的发展历程 459

20.2.3 反病毒引擎的体系架构 460

20.2.4 反病毒引擎的技术特征 460

20.2.5 反病毒引擎的发展方向 463

第四篇 反病毒产品及解决方案

第21章 中国反病毒产业发展概述 466

第22章 主流反病毒产品特点介绍 470

22.1 瑞星杀毒软件 470

22.2 KV杀毒软件 472

22.3 金山毒霸 473

22.4 诺顿杀毒软件 474

22.5 趋势杀毒软件 475

22.6 熊猫卫士 476

22.7 卡巴斯基杀毒软件 476

22.8 安博士杀毒软件 477

第23章 反病毒安全体系的建立 478

23.1 建设安全体系遵循的原则 478

23.1.1 法律 478

23.1.2 思想意识 480

23.1.3 技术手段 480

23.1.4 管理手段 481

23.1.5 技能手段 482

23.2 如何选择反病毒产品 483

23.2.1 使用方面 483

23.2.2 服务方面 483

附录A 计算机安全法规 484

附录B 反病毒公司紧急病毒处理流程 495

· · · · · · (收起)

读后感

评分

评分

评分

评分

用户评价

《计算机病毒分析与防范大全》这个书名,就像是一盏明灯,照亮了我想要探索的计算机安全领域。我一直觉得,了解敌人才能更好地保护自己,而计算机病毒无疑是数字世界中最危险的敌人之一。这本书名承诺了对病毒的“分析”和“防范”,这正是我所迫切需要的。我想要知道,那些在幕后操纵着病毒的“黑客”们,他们是如何构思和编写这些恶意代码的?病毒的生命周期是怎样的?从诞生到传播,再到造成破坏,它们经历了哪些阶段?我希望这本书能够细致地描绘出不同种类病毒的特点,比如文件感染型病毒是如何寄生在可执行文件里的,引导区病毒又是如何控制整个系统的启动过程的。我还很想了解那些更高级的恶意软件,比如Rootkit,它们是如何做到在操作系统底层隐藏自己的,让传统的杀毒软件都束手无策。关于“防范”的部分,我更是充满期待。我希望这本书能提供一些实用的、可以立即应用的防范策略。比如,我应该如何安全地使用互联网?在下载文件、打开邮件附件时,有哪些需要特别注意的细节?书中是否会提供一些关于系统加固的建议,让我的电脑更加难以被攻击?我希望这本书不仅仅是告诉我们病毒是什么,更重要的是如何避免它们,以及在不幸中招后如何进行清理和恢复。这本书的“大全”之名,让我相信它会是一个全面的指导,能够帮助我构建起坚实的网络安全屏障。

评分当我在书店看到《计算机病毒分析与防范大全》这本书时,我的第一反应是它名字的厚重感。在如今网络安全威胁层出不穷的环境下,拥有一本能够系统性地讲解计算机病毒的分析和防范的书籍,简直是如同获得了一张“通行证”,能够让我在这个虚拟世界里更安心地航行。我一直对那些制造病毒的“黑客”以及他们所使用的各种复杂的技术感到好奇,也渴望了解病毒是如何演进的。这本书的标题暗示着它将带我深入到病毒的“解剖台”,去理解它们是如何被创造出来的,它们的DNA(代码结构)是怎样的,以及它们是如何通过不断变异来逃避检测的。我猜想它会详细介绍各种类型的病毒,比如蠕虫(Worms)如何在网络中快速传播,特洛伊木马(Trojan Horses)如何伪装成有用的程序来诱骗用户执行,间谍软件(Spyware)如何悄悄地窃取我的个人信息,勒索软件(Ransomware)如何威胁要删除我的文件并索要赎金。而且,这本书的“分析”部分,我期望它能提供一些实际的分析方法,哪怕是入门级的,例如如何使用一些简单的工具来查看文件的属性,如何理解一些基础的日志信息,甚至是如何通过沙箱环境来安全地运行和观察一个可疑程序。更吸引我的是“防范”的部分,这直接关系到我的实际需求。我希望这本书能提供清晰的指导,告诉我如何建立一个强大的数字防御体系,包括如何选择合适的杀毒软件,如何保持操作系统和应用程序的更新,如何设置防火墙,以及在日常使用电脑时需要注意哪些安全事项,比如如何识别网络钓鱼邮件,如何安全地下载软件等等。

评分在我接触到《计算机病毒分析与防范大全》这本书的标题时,我立刻产生了一种想要深入了解的冲动。在这个信息爆炸的时代,计算机病毒就像是数字世界中的“病原体”,它们无处不在,并且时刻威胁着我们的数据安全和隐私。我一直对这些潜伏在代码中的威胁感到着迷,同时也对如何有效地抵御它们充满了疑问。这本书名承诺了“分析”与“防范”,这正是我所追求的。我希望这本书能够带我走进计算机病毒的“实验室”,去解剖那些形形色色的病毒,了解它们的“基因密码”,也就是它们的代码是如何编写的,它们是如何感染系统,又是如何进行自我复制和传播的。我猜想书中会详细介绍各种病毒的类型,比如文件感染病毒、引导扇区病毒、宏病毒,以及那些更加隐蔽和复杂的恶意软件,比如Rootkit和Bootkit。我尤其想了解它们是如何利用操作系统的漏洞、应用程序的缺陷,甚至是社会工程学来达成其目的的。而“防范”的部分,更是我最看重的。我希望能在这本书中找到一套切实可行的安全指南,教会我如何构建一个坚固的数字防御体系,如何识别潜在的威胁,如何安全地浏览网页、下载软件、收发邮件,以及如何利用各种安全工具来保护我的电脑和个人信息。这本书的“大全”之名,让我相信它会是一个全面的知识库,能够武装我,让我在这个日益复杂的网络环境中更加自信和安全。

评分《计算机病毒分析与防范大全》这本书的书名,瞬间就勾起了我内心深处对计算机安全的好奇和求知欲。在数字化浪潮席卷的今天,网络安全早已不是一个遥远的概念,而是与我们每个人息息相关。而计算机病毒,无疑是这场数字战争中的重要“敌人”。我一直想更深入地了解这些看不见的威胁,它们是如何诞生的,又是如何悄无声息地潜入我们的系统,并最终造成破坏或窃取敏感信息的。这本书的标题承诺了对病毒的“分析”和“防范”,这正是我所期望的。我希望它能像一位技艺精湛的解剖师,细致地剖析各种病毒的结构和工作原理,从它们的代码逻辑到传播方式,再到它们如何利用系统的漏洞。我期待书中能够涵盖各种类型的病毒,从那些古老的、简单的感染程序,到如今那些更加复杂、隐蔽且具有高度破坏性的恶意软件。更重要的是,“防范”部分对我至关重要。我希望能在这本书中找到一份详细的“安全手册”,里面包含了各种实用的防范策略,比如如何识别网络钓鱼,如何安全地浏览网页,如何管理密码,以及如何通过系统配置和安全软件来构建一道坚实的防火墙。这本书的“大全”二字,让我相信它会是一个全面的知识指南,能够帮助我在面对日益复杂的网络威胁时,拥有更强的防御能力和安全意识。

评分当我看到《计算机病毒分析与防范大全》这本书的标题时,我立刻感受到一种专业和全面的气息,仿佛它就是我一直在寻找的关于计算机病毒的“圣经”。在这个信息技术飞速发展的时代,我们越来越依赖电脑和网络,而计算机病毒的威胁也随之日益增长。我一直对这些潜伏在数字世界的“幽灵”感到好奇,想知道它们是如何被创造出来的,又是如何进行传播和感染的。这本书名中的“分析”二字,让我期待它能够深入到病毒的内部机制,解释不同病毒的类型,比如蠕虫、特洛伊木马、间谍软件等等,以及它们各自的攻击方式和特点。我希望能够了解病毒是如何利用操作系统的漏洞,如何伪装自己,以及如何实现自我复制的。更令我兴奋的是“防范”的部分。我希望这本书能够提供一套系统性的、易于操作的防范措施,帮助我更好地保护我的电脑和个人信息。比如,我希望了解如何设置安全的密码,如何辨别可疑的电子邮件和链接,如何使用防火墙和杀毒软件,以及在日常上网时需要注意哪些安全事项。这本书的“大全”之名,让我相信它能够提供关于计算机病毒及其防护的全面信息,从而帮助我建立起坚固的网络安全屏障,让我能够安心地享受数字生活。

评分这本书的标题《计算机病毒分析与防范大全》听起来就充满了吸引力,尤其是对于我这样一名对信息安全领域有着浓厚兴趣的普通读者来说。我一直想更深入地了解那些隐藏在代码深处的威胁,以及它们是如何悄无声息地侵蚀我们的数字世界。这本书名承诺了一个全面深入的讲解,仿佛一本百科全书,将计算机病毒的方方面面都囊括其中。我脑海中勾勒出一幅画面:这本书会像一位经验丰富的侦探,一步步揭示病毒的作案手法,从早期那些简单的代码片段,到如今复杂多变、难以捉摸的恶意软件家族。它大概会从病毒的起源讲起,比如那些最早的蠕虫和特洛伊木马,描述它们是如何在早期网络环境中传播并造成破坏的。然后,它会深入到病毒的内部机制,比如它们的感染方式(引导扇区感染、文件感染、宏病毒等等),它们如何隐藏自己(文件加壳、代码混淆、Rootkit技术),以及它们如何实现自身复制和传播。我还特别期待它能讲解各种病毒的攻击向量,例如通过电子邮件附件、恶意网站、可移动存储设备,甚至是社交工程的手段。更重要的是,它应该会花费大量篇幅来讲解“防范”的部分,这对我来说至关重要。我想知道有哪些切实有效的措施,可以帮助我保护我的电脑和个人信息免受侵害。这本书的“大全”二字,让我对它的内容深度和广度充满期待,希望能从中学习到如何识别可疑文件,如何安全地浏览网页,以及如何配置和使用杀毒软件。

评分《计算机病毒分析与防范大全》这个书名,就像一个承诺,让我看到了通往计算机安全知识的明晰路径。作为一名对技术领域有浓厚兴趣的普通用户,我深知了解计算机病毒的本质和应对策略是多么重要。我一直对那些能够悄无声息地入侵计算机、窃取信息甚至破坏系统的“病毒”感到既好奇又担忧。这本书的标题让我感觉它会像一位循循善诱的老师,不仅揭示病毒的神秘面纱,更重要的是教我如何保护自己。我设想这本书会从病毒的起源和演变开始,详细介绍不同时代、不同类型的病毒,比如那些最早的蠕虫,以及如今更加狡猾的恶意软件。我希望能了解病毒是如何被编写出来的,它们的感染机制是什么,以及它们是如何通过各种途径传播的,例如电子邮件附件、恶意网站、可移动存储设备,甚至是通过社交媒体。更令我期待的是“防范”的部分。我希望这本书能够提供一系列实用且易于理解的防范措施,比如如何安全地使用互联网,如何识别钓鱼网站和邮件,如何配置防火墙,以及如何选择和使用杀毒软件。我希望它能教会我一些基本的系统加固技巧,以及在日常使用电脑时需要养成哪些良好的安全习惯。这本书的“大全”二字,让我对它的内容深度和广度充满信心,期待它能成为我手中的一份“安全宝典”。

评分这本书的标题《计算机病毒分析与防范大全》引起了我极大的兴趣,因为我觉得在这个数字时代,了解计算机病毒就像了解疾病的病原体一样重要。我一直对计算机病毒的运作方式感到好奇,它们是如何从一个设备传播到另一个设备,又是如何隐藏自己,并最终达到其破坏或窃取信息的目的?这本书名似乎承诺了对这些问题的深入解答。我设想这本书会从病毒的起源讲起,例如一些早期的病毒是如何产生的,它们是如何利用当时的网络技术进行传播的。然后,它会详细介绍各种类型的病毒,比如蠕虫、特洛伊木马、病毒、间谍软件、广告软件等等,并深入剖析它们的攻击原理和传播途径。我尤其希望能学到一些关于病毒如何绕过杀毒软件的检测技术,以及它们是如何利用操作系统漏洞来获得控制权的。此外,书名中的“防范”部分也正是我所关心的。我希望这本书能够提供一套系统性的安全防护措施,指导我如何保护我的电脑和个人数据。例如,书中是否会提供关于如何安全上网的建议,如何识别网络钓鱼邮件,如何设置强密码,以及如何定期备份我的重要数据?我期待这本书能教会我如何成为一名“数字世界的安全卫士”,能够有效地保护自己免受网络威胁的侵害,让我在享受科技带来的便利的同时,也能保持警惕,确保信息安全。

评分当我在书架上看到《计算机病毒分析与防范大全》这本书时,我立即被它的名字所吸引。在如今这个网络日益发达、信息安全问题层出不穷的时代,了解计算机病毒的原理以及如何有效防范,已经成为一项非常重要的技能。我一直对计算机病毒这个领域充满了好奇,想知道它们是如何产生的,又是如何对我们的电脑和数据造成损害的。这本书的标题给我一种感觉,它将是一个非常全面的知识库,能够为我解答关于计算机病毒的各种疑问。我希望这本书能够深入浅出地讲解病毒的分类,比如文件感染型病毒、引导扇区病毒、宏病毒等等,并详细介绍它们的工作原理和传播方式。我更期待的是书中关于“防范”的部分。我希望它能够提供一些非常实用的建议,指导我如何保护我的电脑免受病毒的侵害。例如,我应该如何安全地上网?在下载文件、打开邮件附件时需要注意些什么?书中是否会介绍一些关于系统安全设置的技巧,以及如何选择和使用可靠的杀毒软件?我希望这本书能够帮助我提升我的网络安全意识,并教会我一些基本的应对措施,让我在面对网络威胁时能够更加从容和自信。这本书的“大全”之名,让我对它的内容丰富程度充满期待,希望能从中获得系统的、完整的计算机病毒防护知识。

评分我一直对计算机安全这个领域充满好奇,特别是那些潜伏在网络中的看不见的威胁——病毒。当我看到《计算机病毒分析与防范大全》这本书的书名时,我立刻被它所吸引。它给我的感觉是一本内容非常扎实、覆盖面非常广的书,就像一个知识的宝库,能够满足我对计算机病毒所有方面的疑问。我特别期待它能够深入浅出地讲解病毒的工作原理。比如,病毒是如何感染一个文件,然后又如何将自己的代码植入到其他文件中?它又是如何做到自我复制,并在网络中进行传播的?我希望这本书能够详细地介绍各种病毒的类型,从那些古老的、简单的病毒,到如今那些非常复杂的、专门设计的恶意软件,比如APT攻击中的组件。我希望它能解释不同病毒的传播途径,比如是通过电子邮件附件、恶意链接、USB设备,还是通过软件漏洞。更重要的是,我非常关注“防范”的部分。我希望这本书能够提供一些非常实用、易于理解的防范措施。比如,我应该如何设置我的电脑才能最大限度地降低被感染的风险?我应该如何识别那些看起来无害却暗藏杀机的网站或文件?书中是否会介绍一些高级的防范技巧,比如如何使用虚拟机来测试可疑文件,或者如何通过一些安全设置来加固我的操作系统?我对这本书的“大全”这个词寄予厚望,希望它真的能成为我在计算机病毒领域的“圣经”,为我提供全面而深入的知识,让我在面对网络威胁时不再感到无助。

评分Rising's AD

评分汇编与反汇编

评分Rising's AD

评分Rising's AD

评分Rising's AD

相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 qciss.net All Rights Reserved. 小哈图书下载中心 版权所有