Applied Cryptography pdf epub mobi txt 电子书 下载 2026

- 密码学

- cryptography

- security

- 黑客

- 计算机科学

- 计算机网络

- 计算机

- crypto

- 密码学

- 应用密码学

- 网络安全

- 信息安全

- 加密算法

- 数据安全

- 通信安全

- 计算机安全

- Bruce Schneier

- 经典教材

具体描述

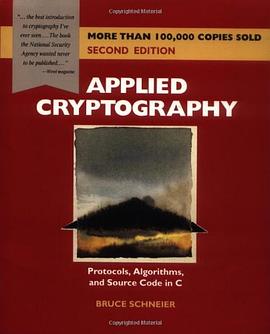

. . .the best introduction to cryptography I've ever seen. . . . The book the National Security Agency wanted never to be published. . . . -Wired Magazine

". . .monumental . . . fascinating . . . comprehensive . . . the definitive work on cryptography for computer programmers . . ." -Dr. Dobb's Journal

". . .easily ranks as one of the most authoritative in its field." -PC Magazine

". . .the bible of code hackers." -The Millennium Whole Earth Catalog

This new edition of the cryptography classic provides you with a comprehensive survey of modern cryptography. The book details how programmers and electronic communications professionals can use cryptography-the technique of enciphering and deciphering messages-to maintain the privacy of computer data. It describes dozens of cryptography algorithms, gives practical advice on how to implement them into cryptographic software, and shows how they can be used to solve security problems. Covering the latest developments in practical cryptographic techniques, this new edition shows programmers who design computer applications, networks, and storage systems how they can build security into their software and systems.

What's new in the Second Edition?

* New information on the Clipper Chip, including ways to defeat the key escrow mechanism

* New encryption algorithms, including algorithms from the former Soviet Union and South Africa, and the RC4 stream cipher

* The latest protocols for digital signatures, authentication, secure elections, digital cash, and more

* More detailed information on key management and cryptographic implementations

作者简介

目录信息

读后感

这本书的作者在序言里承认,这本书的广博性取代了它的可读性。事实是这本书尽管资料齐全(在那个年代),但是可读性非常差(大量资料的堆砌而非有序讲解)。这本书更多的可以当成一本查阅的工具书,而绝对不是入门学习读物,而豆瓣的评分一向对于枯燥的工具书比较偏爱(事实编...

评分 评分这本书原书其实也不是象楼上说的那么老,95年左右吧。 我好像是2001左右买的。 密码学不光是算法,协议也许更重要!算法随着时间的过去,技术的发展,会变得过时(易破解),但是协议是相对稳定的。现在,RSA从理论上,可以在多项式复杂度内破解(量子算法,量子快速傅里叶变换...

评分如果你是信息安全从业者,只选择一本书的话,那一定是“应用密码学”。 这本书详细的介绍了当前信息安全的主流协议和算法,更重要的是介绍了各种攻击手段。这本书简直就是入行必备。 在所有我读过的工具书中,这是少有的能够让人手不释卷的技术类书籍,甚至工作多年之后依然是...

评分这本书算是集大成者,换句话说里面的任何东西都不能真正的作为应用,虽然很尴尬。但是的确就是事实,就像把《加密与解密》看完了不可能对里面任何一个方面都了解得很细。 比如说序列密码,Hash的彩虹链,,完美信息交换这些东西只有真正的高人去研究了。

用户评价

当我深入阅读后,发现这本书的价值远超出了我最初预期的“一本工具书”的范畴,它更像是一部关于数字世界信任构建的史诗。书中的叙事风格带着一种沉稳的历史感,仿佛在带领我们穿越数字加密领域的风风雨雨。我被作者对各种攻击向量的剖析深深震撼了。他没有仅仅罗列出已知的攻击手法,而是深入挖掘了攻击背后的逻辑漏洞和人类心理的弱点,比如侧信道攻击的描述,那种通过测量功耗、电磁辐射来推断密钥信息的过程,读起来充满了惊悚的现实感,让人不得不对目前所使用的硬件安全产生警惕。此外,书中对数字签名和证书授权机构(CA)机制的讨论,清晰地勾勒出了互联网信任体系的骨架。作者的笔触非常老练,他能够将复杂的数学构造与实际的法律和商业应用场景无缝对接。例如,在谈到哈希函数时,他不仅仅停留在碰撞抵抗性上,还扩展到了如何利用哈希来构建版本控制系统和区块链的早期概念,展现了密码学作为通用技术支撑的巨大潜力。这本书的深度要求读者必须投入时间和精力,但这种投入带来的知识回报是巨大的,它构建了一个坚实的知识体系,而不是零散的知识点堆砌。

评分我发现这本书最难能可贵的一点,在于它对前沿和未解决问题的坦诚态度。很多技术书籍在讨论完成熟技术后便戛然而止,但这本著作却花费了相当的篇幅来探讨那些仍在学术界激烈辩论中的议题,比如后量子密码学的挑战和格子基密码的初步概念。作者在介绍量子计算对现有加密体系的威胁时,语气十分审慎,既不夸大其词,也不轻描淡写,而是客观地指出了当前研究的瓶颈和方向。这种对未来的展望,让这本书具有了超越时效性的价值。它不仅解答了我目前遇到的问题,更重要的是,它为我指明了未来几年需要重点关注的技术演进方向。阅读过程中,我感觉自己不是在一个固定的知识点上停留,而是在一个动态的知识网络中穿行,不断有新的连接和启发产生。这本书的份量很足,但每一页都物有所值,它是一本需要反复研读、常备案头的案头宝典,是任何严肃对待数字安全领域的人都应该收藏的里程碑式的著作。

评分这本书的封面设计极具吸引力,那种深沉的蓝色调和上面若隐若现的几何图形,一下子就抓住了我的眼球。我原本是抱着一种比较功利的心态来挑选加密方面的书籍的,毕竟工作上遇到了一些棘手的安全问题,急需一个能提供扎实理论基础和实用指导的参考。翻开书页,首先感受到的是作者严谨的学术态度。他并没有一上来就堆砌那些晦涩难懂的数学公式,而是花了大量的篇幅来铺陈密码学发展至今的历史脉络,这一点我非常欣赏。通过讲述 DES、RSA 这些经典算法诞生的时代背景和它们如何应对当时的计算能力限制,让我对“为什么是现在这些算法”有了更深刻的理解。书中对基础概念的阐述极其细致,比如非对称密钥交换的原理,作者用类比的方式解释了公钥和私钥的数学关系,即便是对密码学背景知识不那么扎实的读者,也能相对顺畅地跟上节奏。我特别喜欢其中关于信息论与密码安全之间联系的章节,它清晰地阐明了信息熵在衡量加密强度中的核心作用,这不仅仅是理论知识,更是一种思维方式的转变,让我学会从信息丢失的角度去审视安全边界。全书的排版也十分清爽,关键术语都有特别的标注,这在查阅和回顾时非常方便,感觉作者真的是站在读者的角度去精心编排了这一切。

评分这本书的行文风格非常克制,但字里行间透露着一种对技术纯粹性的执着追求。它不像一些流行技术书籍那样,用夸张的语言来渲染“黑客”的神秘感,而是用一种近乎冷峻的精确性来描述技术本身。我在阅读关于分组密码模式(如 CBC、GCM)的部分时,对此感受最为明显。作者详尽地分析了每种模式在处理初始化向量(IV)和填充(Padding)时的微妙差异,以及这些差异如何直接导致了灾难性的安全漏洞。他似乎总是在提醒读者:细节决定成败,尤其是在密码学这个零容错的领域。书中还穿插了一些历史上的著名安全事件作为案例分析,但这些分析都服务于技术澄清,而不是为了猎奇。例如,当讨论到对称密钥算法的安全性时,作者会自然地过渡到密钥管理的实际挑战,包括密钥的生成、分发、存储和销毁的全生命周期管理,这使得这本书不仅具有学术价值,也具备了极高的实操参考价值。它迫使我跳出仅仅关注算法本身的想法,转而思考整个安全生态系统的构建。

评分这本书的结构安排非常巧妙,它遵循了一种从宏观到微观,再回归到应用实践的逻辑线索。早期章节侧重于理论基础和基础密码体制,但随着阅读的深入,气氛逐渐变得紧张起来,因为我们开始接触到那些专门为打破现有安全模型而设计的“武器”。作者对椭圆曲线密码学(ECC)的介绍尤其精彩,他没有回避其复杂性,而是通过图形化的方式,逐步揭示了其在效率和安全性上超越传统公钥系统的优越性。我个人对书中关于随机数生成器的论述印象尤为深刻。在加密领域,伪随机性往往是成败的关键,这本书详细区分了真随机数源与伪随机数生成器(PRNGs)的区别,并严厉批评了那些依赖于简单时间戳作为种子的做法,这种对细节的苛求,体现了作者对“安全无小事”的深刻理解。阅读过程中,我时常停下来,对照着自己正在使用的某个软件或协议,去反思其背后的加密实现是否能经受住书中描述的挑战。这种即时的反思和验证,极大地增强了学习的主动性和代入感。

评分这本书在当年给个9分不为过,如今是有点过时了,但毕竟20+年了,其中的一些算法已经被替代,一些还在沿用。难能可贵的是书中的一些方法论给初学者一个系统的理论基础。

评分Don't understand most of it and the book is as old as I am

评分这本书在当年给个9分不为过,如今是有点过时了,但毕竟20+年了,其中的一些算法已经被替代,一些还在沿用。难能可贵的是书中的一些方法论给初学者一个系统的理论基础。

评分Don't understand most of it and the book is as old as I am

评分耐人寻味

相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 qciss.net All Rights Reserved. 小哈图书下载中心 版权所有