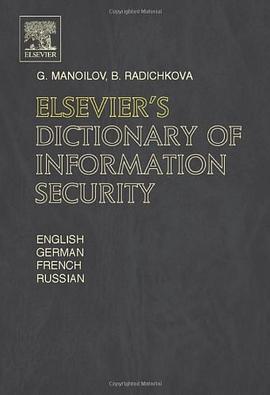

Elsevier's Dictionary of Information Security pdf epub mobi txt 电子书 下载 2026

- 信息安全

- 网络安全

- 密码学

- 数据安全

- 计算机安全

- 信息技术

- 安全标准

- 安全协议

- 风险管理

- 术语词典

具体描述

The dictionary will contain terms currently used in the broad fields of electronics data protection and data management in today's interconnected world - the Global Village. The terminology will cover all aspects of the modern technology's best practices in multiple subfields, namely: physical (hardware and perimeter) security, wired and wireless telecommunication infrastructure security, internet (e-commerce and business-to-business) security, anti-virus and anti-spyware applications, virtual private networking, theory and practices of cryptography, corporate security policies' methodology, design, implementation and enforcement. This book contains 5000 terms in English, German, French and Russian. It is a valuable reference tool for both the general public and the industry experts. It can be used as knowledge support in theoretical projects. It could also serve as a handy desktop reference book in day-to-day operations in a multilingual environment.

作者简介

目录信息

读后感

评分

评分

评分

评分

用户评价

相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 qciss.net All Rights Reserved. 小哈图书下载中心 版权所有